Titik Lemah Kelemahan dari Https , https://teknorus.com/

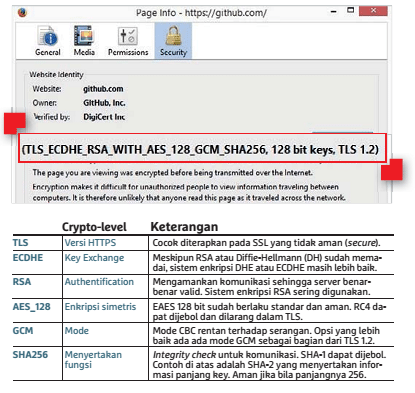

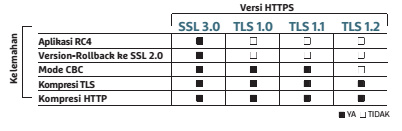

Tingkat keamanan secure connection HTTPS ke server sebenarnya bisa diuji (lihat kanan). Pada Chrome atau Firefox, klik icon bergambar kunci pada address bar untuk menampilkan informasi kombinasi enkripsi (cypher-suite) yang digunakan server. Cipher-suites (misalnya RC4 atau AES untuk enkripsi simetris) menerapkan beberapa level HTTPS yang dimulai dari SSL 3.0.Versi terakhir, TLS 1.2, merupakan level teraman saat ini. Server harusnya menghindari pemakaian SSL 2.0 lama. Namun, berhubung SSL 3.0 pun menawarkan mode kompatibel ke 2.0, potensi Manin-the-Middle-Attack (MITM) bisa terjadi. Pada aksi ini, penyerang menyadap dan memanipulasi pertukaran informasi yang dienkripsi antara browser dan server untuk diketahui kelemahannya. Serangan HTTPS terbaru, seperti Poodle memanfaatkan titik lemah mode CBC pada SSL 3.0. Masalahnya ada pada padding (penambahan byte pada blok terakhir).HP dengan Kamera Setara DSLR dari LG

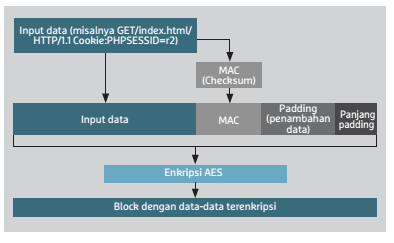

Proses ini diperlukan karena enkripsi blok seperti AES, semua blok harus berukuran sama. Area padding yang penuh akan dienkripsi, tapi integrity-nya tidak dilindungi oleh Message Authentication Code (MAC) (lihat kanan). Byte terakhir selalu diiisi dengan informasi panjang area padding, yang bisa merekam 256 nilai berbeda. Lantaran tidak ada integrity check, penyerang MITM bisa memanipulasi info panjang padding dan membuka enkripsi (setelah 256 query). Begitu nilainya sama, server menerima request dan penyerang kemudian mencari posisi MAC yang tepat. Sekarang penyerang telah mengenali dan mengetahui posisi MAC. Tujuan sebenarnya adalah session cookie yang berada setelahnya.

Cookie diperoleh untuk melakukan otentifikasi server dengan nama palsu. Untuk membuka enkripsi cookie, penyerang kembali memakai metode sebelumnya. Ia menyalin byte terakhir pada session cookie yang telah dienkripsi ke dalam area yang berisi keterangan panjang padding. Kemudian query dimulai kembali dan jumlah padding byte per query berbeda-beda. Apabila jumlah byte dan panjang padding (cookie-byte) sesuai, enkripsi berhasil dibuka. Proses diulangi lagi hingga seluruh enkripsi cookie terbuka. Browser modern telah menonaktifkan SSL 3.0. Metode TLS 1.2 telah mengusung Galois/Counter-Mode (GCM) dengan integrity check agar aman terhadap serangan Poodle.

Identifikasi Tingkat Keamanan

Ekripsi Web Informasi cipher suite dari koneksi HTTPS bisa diketahui dengan mengklik icon gembok) pada address bar Firefox. Tingkat keamanan- nya dapat diidentifikasi dari metode enkripsi yang diterapkan.

Mengenal Kelemahan Berbagai versi HTTPS

HTTPS tersedia dalam beberapa versi. SSL 2.0 tidak aman dan RC4 Encryption tidak 100% aman. Serangan 'Man-in-the-Middle' meman- faatkan kelemahan mode CBC dan kompresinya. Saat ini, TLS 1.2 di- anggap teraman jika servernya menonaktifkan kompresi Situs Berita Teknologi Terupdate Dunia?

JIka Sudah Autentik, Lanjutkan ke Enkripsi

Dalam HTTPS, Message Authentication Code (MAC) berperan sebagai proteksi integrity. Blok diisi melalui proses padding dan dienkripsi dalam mode CBC. Byte terakhir merupakan panjang padding. Saat enkripsi dibuka (decryption), terjadi proses identifikasi posisi MAC

- apa manfaat keanekaragaman hayati dari segi ilmu pengetahuan - October 25, 2025

- Bahaya Main Laptop Tanpa Baterai - October 25, 2025

- manfaat dari kemasan adalah - October 25, 2025